Ciberseguridad implica conocer primero para prevenir después

Amenazas APT: las seis etapas de un ataque dirigido

En esta serie de artículos relacionados con ciberseguridad, vamos a ver en esta primera parte, en qué consiste una de las amenazas recurrentes que sufre cualquier organización o individuo, y de las que más estamos oyendo hablar últimamente.

Los ataques dirigidos o APT –Advanced Persistent Threat– son, o deberían ser, una preocupación importante para las empresas u organismos públicos.

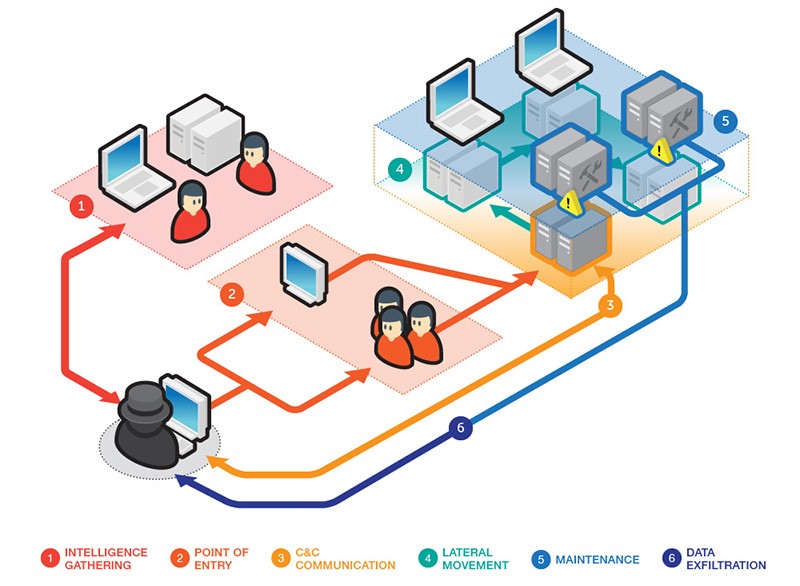

Un ataque de este tipo bien diseñado se compone de seis etapas que muestran cómo los atacantes avanzan dentro de sus objetivos.

Han pasado varios años desde que los ataques dirigidos primero emergieron en el panorama de las amenazas, y tanto las amenazas y nuestra comprensión de ellas han evolucionado y madurado.

¿Qué hemos aprendido y qué es lo que ha cambiado desde entonces?

Antes de pasar a la discusión sobre los diferentes componentes de un ataque dirigido, es importante tener en cuenta los factores que hacen que una campaña de este tipo sea exitosa.

Una de las razones por las que la seguridad TI de una empresa es vulnerada se debe a que su primera línea, es decir, los empleados y el conocimiento que tienen de las herramientas informáticas, son el eslabón más débil en la cadena de la seguridad.

Esto quiere decir que la barrera humana es crítica como primera línea de defensa contra los ataques dirigidos.

Como ejemplo de esto último podemos recordar los ataques de CryptoLocker que basan gran parte de su éxito en que el usuario destinatario del correo malicioso abra el fichero adjunto.

Los componentes de cualquier ataque dirigido no son particularmente diferentes entre sí. Los seis componentes o «etapas» de un APT representan pasos distintos en un ataque estructurado lógico.

La realidad, sin embargo, es más desestructurada. Una vez que una etapa está «terminada», no quiere decir que no haya otras actividades relacionadas con esa etapa que se lleven de nuevo a cabo.

Es posible que las múltiples etapas de un ataque estén ocurriendo al mismo tiempo. Por ejemplo, la comunicación con un centro de control que se lleva a cabo a través de cualquier ataque dirigido generará tráfico entrante/saliente entre el atacante y los sistemas comprometidos, ya que el atacante tiene que mantener el control de las actividades que se realizan dentro de la red atacada.

Esto puede tener un efecto significativo en cómo una organización tiene que responder a un ataque.

No se puede simplemente suponer que debido a que un ataque haya sido detectado en una etapa «anterior», algunas de las etapas «posteriores» de un ataque no están en progreso.

Un plan de respuesta adecuado a la amenaza debe considerar esto y planificar las actuaciones en consecuencia.

Los #ciberataques dirigidos son un grave problema, saber defenderse de las amenazas APT es esencial para las organizaciones hoy, y lo será también mañana Clic para tuitearLas seis etapas de un ataque dirigido

En la siguiente ilustración podemos ver gráficamente las seis etapas de un ataque dirigido, que vamos a comentar con más detalle.

- Recopilación de información

La primera etapa de cualquier ataque dirigido implica la recopilación de información sobre el objetivo previsto. Sin embargo, grandes cantidades de información que pueden ser útiles en la realización de los ataques se encuentran exclusivamente dentro de las redes de la empresa. Por ello, esta etapa no se detiene incluso si el ataque ya está en marcha. Los datos adquiridos desde dentro de la red pueden ayudar a mejorar la eficacia de los ataques en curso. Más allá de la información, el descubrimiento de las conexiones que existen entre los distintos equipos, así como aquellas que se extienden fuera de la organización de destino, ayudan a un atacante determinar nuevos objetivos para más ataques.

- Puntos de entrada

Habitualmente los ataques dirigidos han utilizado campañas de spear phising para infiltrarse en las redes de organizaciones específicas. Esto sigue siendo una táctica muy efectiva, no obstante, los atacantes han añadido otros métodos. Estas alternativas incluyen watering hole attacks (es decir, ataques que se dirigen a sitios web visitados con frecuencia por la industria o la organización de destino). Más allá del punto inicial de entrada, un atacante puede agregar puntos adicionales de entrada en la red de destino. Diferentes empleados y / o segmentos de red pueden ser el objetivo que permitan asegurar un ataque más completo. Además, un atacante puede agregar constantemente puertas traseras a diferentes sistemas durante el movimiento lateral, que puede servir como puntos de entrada adicionales en una organización ya comprometida. Para un atacante, estos puntos adicionales suponen mantener el acceso en caso de que los anteriores puntos de entrada se detecten y eliminen.

- Comunicación con el Centro de Control (C&C)

Para montar eficazmente un ataque dirigido, un atacante tiene que ser capaz de controlar con eficacia cualquier máquina comprometida dentro de una red específica.

Algunos de los métodos utilizados para ocultar el tráfico de C & C de puerta trasera, se basan en encapsular los comandos en peticiones DNS o ICMP aparentemente legítimas que escapan habitualmente al control del firewall perimetral. Otras técnicas usan protocolo con cifrado SSL a través de HTTPS por el puerto 443, que habitualmente está permitido. Pero otra de las tendencias que hemos visto en los últimos tiempos es cómo máquinas internas actúan como servidores C & C intermedios. El atacante se conecta a este servidor interno de C & C, y mediante técnicas de pivoting salta a otras máquinas comprometidas dentro de la organización.

Conforme se han ido incrementando los controles por parte de los administradores de red, estas técnicas para camuflar la comunicación con los C&C están evolucionando a formas más creativas, como camuflar estas peticiones en servicios públicos como DropBox (recientemente se encontró una vulnerabilidad en el servicio de DropBox que fue explotada con este fin), blogs aparentemente inofensivos y otros servicios públicos disponibles en Internet.

- Movimiento lateral

El movimiento lateral utiliza herramientas de administración de sistemas legítimos para ayudar a ocultar sus actividades, y tiene tres objetivos en mente: escalar los privilegios disponibles dentro de la red de destino, realizar el reconocimiento dentro de la red de destino, y propagarse a otros sistemas, movimiento lateral, dentro de la propia red.

Este paso es quizás el más repetido de un ataque dirigido; Además, también es el más completo ya que este paso puede abarcar otras etapas de un ataque dirigido. Se realiza el reconocimiento interno, la recolección de información, que se usa para identificar blancos potenciales para el movimiento lateral, así como una identificación exhaustiva de los activos que se puedan encontrar.

- Mantenimiento

Un ataque dirigido exitoso es aquel que puede permanecer en el progreso durante el tiempo que el atacante requiera. Como en cualquier sistema informático, el atacante tiene que realizar tareas de mantenimiento de un ataque en curso para mantenerlo en funcionamiento. Esto puede incluir el uso de diferentes puertas traseras y servidores C&C, o el uso de parches para que otros atacantes no pueden explotar las mismas vulnerabilidades utilizadas en el ataque.

- Fuga de información. Obtención de beneficio económico.

Este es el objetivo final de cualquier ataque dirigido. Sin embargo, las máquinas comprometidas no siempre contienen información valiosa, y algunos sistemas pueden no contener ninguna información pena robar, aunque si ser usados como C&C intermedios para otros ataques, como origen de envío de SPAM, o simplemente “vendidos” como equipos zombies para la realización de ataques distribuidos de denegación de servicio. El proceso de fuga de información puede ser «ruidoso» tal como se ve por las soluciones de seguridad de red, ya que podría implicar una gran cantidad de tráfico de red que no se encuentra en el curso de operaciones normales. Un intento para «ocultar» el robo de información es transferir la mayor parte de los datos robados a las máquinas dentro de la organización antes de los datos se extraigan de una manera controlada. Esto se ha sabido que suceda en incidentes relacionados con puntos de venta de malware. En otros casos se busca un beneficio económico inmediato cifrando información relevante para el negocio y pidiendo luego dinero por descifrar esa información, como en el caso de CryptoLocker.

Los ataques dirigidos son un problema importante para cualquier organización hoy, y previsiblemente, seguirá siendo así en el futuro

En los siguientes dos artículos veremos algunas técnicas y herramientas que nos ayuden en la detección y prevención de este tipo de ataques. Es importante entender que el panorama de las amenazas está cambiando constantemente, con el fin de crear las defensas necesarias y disponer de un mínimo de protección frente a estos riesgos.

Recuerda que puedes saber más acerca del tipo de Ciberamenazas y cómo enfrentarnos a ellas en el resto de la serie de artículos:

|

Consulta…

CIBERSEGURIDAD: PIENSA COMO UN HACKER (II) |

|

Amplía…

CIBERSEGURIDAD: PIENSA COMO UN HACKER (III) |

¡TU OPINIÓN ES VITAL!

Mejorando juntos

Pingback: CIBERSEGURIDAD: PIENSA COMO UN HACKER (PARTE 2) - TRENDS INYCOM