Diseñando el puesto de trabajo asumiendo que ya ha sido vulnerado. Implicaciones.

Tras los dos artículos anteriores que centrados en el panorama de las amenazas actuales, podemos entender por qué la mayoría de organizaciones y empresas hoy en día aceptan que su seguridad ha sido comprometida o va a serlo.

De hecho, esta forma de pensar es la clave para ser capaz de recoger la información de todos los sitios donde se produce de cara a tomar decisiones informadas sobre los próximos pasos. La capacidad de entender el cómo, el cuándo, y el qué ayuda a revelar los incidentes de manera responsable y a tomar acciones futuras para contener y prevenir mejor el compromiso de nuestros sistemas de información.

|

Inscríbase aquí al evento…

DESAYUNO CIBERSEGURIDAD PALO ALTO NETWORKS |

Algunos mitos comunes acerca de la Ciberseguridad

- Mi sistema no es importante para un cibercriminal

Esta afirmación se basa en la idea de que no securizar adecuadamente nuestra empresa no entraña riesgos ya que ¿quién va a querer obtener información mía? Dado que los métodos de contagio se realizan por medio de programas automáticos, desde unas máquinas a otras, estos no distinguen buenos de malos, interesantes de no interesantes, etc.

Otra consideración respecto a esta afirmación que la llevan a ser falsa es que muchos ataques no tienen otro fin que el destruir por destruir sin evaluar la importancia, y por último en el caso de ataques con Ransomware (del que hablamos en anteriores artículos), todas las organizaciones, empresas e individuos son objetivos potenciales para obtener dinero de forma rápida y efectiva para el cibercriminal.

- Como tengo antivirus estoy protegido

En general los programas antivirus no son capaces de detectar todas las posibles formas de ataques existentes, ni las nuevas que pudieran aparecer conforme los sistemas aumentan las capacidades de comunicación, además los antivirus son vulnerables como cualquier otro elemento software y hacen que la seguridad del sistema operativo se vea más afectada aún, aunque se considera como elemento indispensable que trabaja de forma reactiva.

- Como tengo un firewall estoy protegido

Esto únicamente proporciona una limitada capacidad de respuesta. Las formas de infectarse en una red son múltiples. Unas provienen directamente de accesos al sistema (de lo que protege un firewall) y otras de conexiones que se realizan (de las que no me protege). Un ejemplo lo podemos ver con los ataques de aplicación como por ejemplo un SQL Injection, ya que es una vulnerabilidad de aplicación por la que se accede a la base de datos de forma fraudulenta pero a través de canales de comunicación permitidos por el firewall.

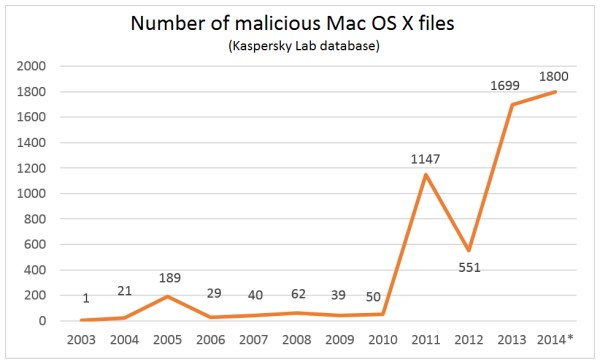

- Uso Linux o MacOS X totalmente actualizado, y por tanto seguro.

Puede que esté protegido contra ataques directos al sistema, pero si alguna de las aplicaciones está desactualizada, un ataque sobre dicha aplicación puede permitir que el atacante abra una shell y por ende ejecutar comandos y tomar el control del sistema.

También hay que recordar que un sistema actualizado no está libre de vulnerabilidades sino que no tiene ninguna de las descubiertas hasta el momento.

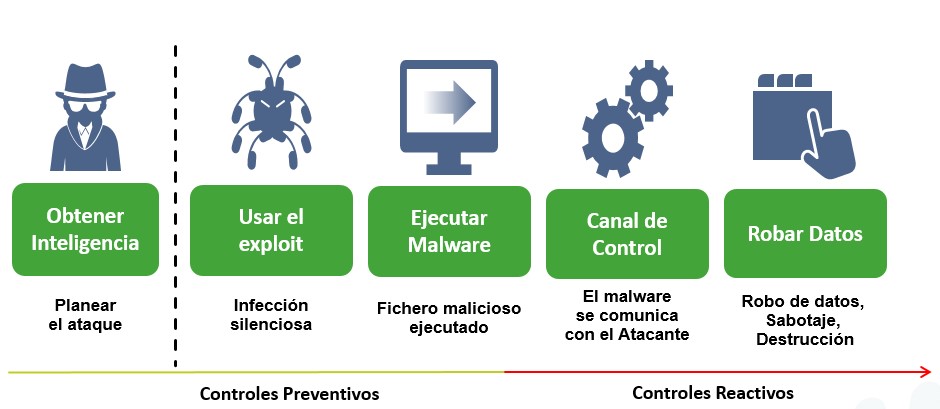

Volviendo al puesto de trabajo. Usar técnicas de detección basadas en comportamiento y sistemas de correlación de eventos en tiempo real (SIEM) son un elemento crucial en la infraestructura de Ciberseguridad. Implantando estos sistemas podemos empezar a responder cuestiones tal que ¿Cómo ha ocurrido?, ¿qué he perdido?, ¿cuál ha sido la fuga?

El paso que debemos dar para disponer de una mejor protección de nuestra infraestructura es avanzar desde los mecanismos tradicionales y disponer de sistemas preventivos y no reactivos. Equiparnos con sistemas de detección por comportamiento en tiempo real además de sistemas SIEM como mecanismo para identificar y agregar los eventos individuales y aislados que ocurren en los equipos para tener una visión global de lo que está ocurriendo en nuestra red, identificar las actividades maliciosas y conseguir bloquearlas.

Recuerda que puedes saber más acerca del tipo de Ciberamenazas y cómo enfrentarnos a ellas en el resto de la serie de artículos:

|

Consulta…

CIBERSEGURIDAD: PIENSA COMO UN HACKER (I) |

|

Amplía…

CIBERSEGURIDAD: PIENSA COMO UN HACKER (II) |

Social Links: