Prevención para la Seguridad de Datos 2016: construir un plan de Ciberseguridad

Supuesto Papá Noel Ruso celebra con velas la “Noche Buena” y llega con un regalo ucraniano: oscuridad en el sector industrial.

Este pasado 23 de diciembre tuvo lugar el primer apagón en el mundo provocado por hackers en Ucrania. Algunas autoridades responsables no tardaron más de una semana del estrenado 2016 para declararlo oficialmente, como Ciberataque:

- El “Cyberweapon”, o arma utilizada para este ataque, pertenece a un conocido malware de nombre “BlackEnergy” (se ha relacionado con Ciberespionaje ruso)

- El Malware permanecía oculto con unas funciones en un macro de Microsoft Office.

- Un empleado ejecuto el archivo desconociendo su posterior impacto.

- El malware permite al atacante acceder remotamente a un equipo, y por lo tanto acceder a la red del proveedor de distribución eléctrica Ucraniana.

- Elimina partes vitales del arranque del sistema controlado para dificultar su reinicio.

El resumen del impacto alcanzado es el siguiente:

- Un proveedor de red eléctrica con 538.000 clientes sufre un ciberataque.

- “27 subestaciones caen abajo”.

- “103 ciudades quedan completamente fuera de servicio”.

- “186 ciudades se quedan parcialmente apagadas”.

- “Bloquean el call center para evitar el reporte por parte de los clientes”.

Sin duda, esta noticia debe hacer recapacitar y no ver más excusas para comenzar a construir un plan de Ciberseguridad en el entorno industrial.

Para no empezar la casa por el tejado, tal y como explicamos en el anterior artículo, lo primero es la concienciación. Reconocido y asumido el problema el siguiente paso es realizar un estudio de riesgos. Hoy en día, los clientes demandan la buena predisposición de la empresa hacia la Ciberseguridad Industrial, otorgando una confianza extra para la continuidad de su negocio. Lo deseable es que las empresas se conciencien de la importancia de la Ciberseguridad sin haber sufrido previamente incidentes desagradables, para poder pasar al estudio de vulnerabilidad sin que les hayan sacado los colores.

Inycom invita a analizar y evaluar los riesgos cibernéticos de cualquier negocio o proceso productivo, porque a día de hoy es una prioridad real.

Mantenerse informado de las vulnerabilidades presentes entre trabajadores, tecnología y procesos productivos, facilita de manera proactiva a su mitigación. Es por esto que la visibilidad de los riesgos se puede construir.

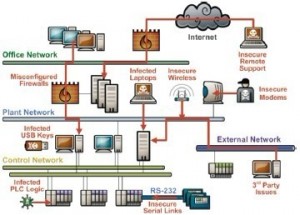

Los sistemas SCADA, realizan el control, supervisión y adquisición de datos en los procesos industriales. Por lo tanto, su protección significa seguridad en la visibilidad de los procesos de fabricación. Un Estudio de Vulnerabilidad informa sobre los peligros que pueden afectar a los sistemas SCADA.

|

¿Has visto el vídeo en Inycom TV?

LA CIBERSEGURIDAD INDUSTRIAL SE CONSTRUYE |

Los sistemas de TI para visibilidad del proceso (p.ej. SCADA) deben tratarse de distinta forma al resto de sistemas informáticos de la empresa. Vemos esta distinción, entre otros, en el margen extremadamente limitado de tiempo y dificultad del entorno para reaccionar ante un incidente en un entorno industrial.

Por lo tanto, conviene diseñar un plan para asegurar la visibilidad de riesgos en el proceso. Esta será una protección que debe llegar a discutirse con anterioridad suficiente a una inversión en infraestructura de comunicaciones.

Para diseñar y realizar un estudio de vulnerabilidad es imprescindible la colaboración con los responsables de la planta industrial ya que se requiere información sobre los sistemas que serán supervisados, entre otras cosas. También, es necesaria información sobre la interconexión existente entre distintos niveles de trabajo corporativo, y se revisan aspectos como procedimientos, organización, etc. Opcionalmente se pueden realizar distintos test como el de penetración, ingeniería social u otros, según restricciones y objetivos marcados en el estudio.

En esta fase de análisis y evaluación es necesario tener en cuenta las posibles restricciones marcadas por el entorno.

Finalmente, la definición del alcance se construirá en conjunto entre el demandante del estudio y el integrador de este servicio de reporte de riesgos.

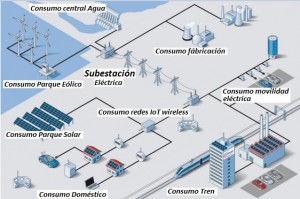

La industria esta comunicada y los riesgos de Ciberseguridad serán mayores con los años para los que no quieren montar en el tren de la evolución industrial.

Caminando hacia la fabricación comunicada

Si los riesgos en tecnologías de la información industrial fuesen evaluados, de la misma forma que las necesidades de coste, eficiencia y fiabilidad, la migración a la nube (cloud) sería posible.

En los próximos años será habitual ver las empresas industriales en un navegador de internet. En Inycom tenemos varios casos de éxito en virtualización industrial, aplicada entre otros al sector de automoción. Esto hace posible pensar de manera virtual e híbrida.

El reflejo de la industria del futuro muestra la imagen del proceso de fabricación en tiempo real. Se descarga visualmente más pronto que tarde de una red global. Vemos la llegada inminente de un nuevo término: la revolución de la fabricación comunicada “SCADA Cloud Computing” y en consecuencia la visibilidad de todo el proceso de negocio en la nube.

De esta forma aparecen nuevos modelos de negocio, junto a una toma de decisiones con visibilidad de la fabricación en tiempo real y de manera más ágil con internet.

De esta forma aparecen nuevos modelos de negocio, junto a una toma de decisiones con visibilidad de la fabricación en tiempo real y de manera más ágil con internet.

La red acelerará el desarrollo del plan de Ciberseguridad y éste se mantendrá integrado en cada una de las fases digitales del negocio.

El negocio en la nube es sin duda una realidad competitiva del futuro.

En este presente, que invita a la construcción de una nube de producción, hay que tener en cuenta varios detalles entre los que relacionados con la seguridad de la nube destacan los siguientes:

- La separación de datos: describe el modo de segregar datos y aplicaciones en la plataforma de la nube que se haya seleccionado, como proveedor de infraestructura.

- La infraestructura de control: describe el grado de control y alerta que obtiene el cliente, de los cambios surgidos en su infraestructura.

- La encriptación: Asegurarnos de que el proveedor de servicios puede cifrar datos en la nube.

- Actualización automática de parches como prevención de vulnerabilidades.

- Determinar si el proveedor es capaz de proporcionar informes de manera estándar y ad hoc que satisfagan las necesidades del negocio.

- Disponer de un servicio de monitorización continua, para evaluar los controles de seguridad con eficiencia.

- Asegurarnos de que el servicio dispone de una plataforma analítica de datos para logs y detección de incidencias en tiempo real, respuesta ante el análisis de eventos, incidentes y comportamientos anómalos.

- Comprender el compromiso de la empresa a la acción correctiva inmediata de todas las vulnerabilidades identificadas.

- Formación o capacidad del personal técnico que mantiene la nube de fabricación.

En Inycom tenemos claro el camino al futuro de las TI en el entorno industrial, y queremos acompañarte en la construcción de tu plan de Ciberseguridad, con un segundo paso, nuestro servicio de Estudio de Vulnerabilidad.

|

También puede interesarte…

CIBERSEGURIDAD INDUSTRIAL: CONCIENCIACIÓN |

Social Links: