Actualiza Windows para disponer del parche contra Zerologon

CVE-2020-1472: La vulnerabilidad de ‘Zerologon’ en el protolcolo Netlogon podría permitir a los atacantes secuestrar el controlador de dominio de Windows.

Antecedentes

El 11 de septiembre, los investigadores de Secura publicaron un blog sobre una vulnerabilidad crítica que han apodado «Zerologon». La entrada del blog contiene un artículo técnico que explica el impacto completo y la ejecución de la vulnerabilidad, identificada como CVE-2020-1472, que recibió una puntuación CVSSv3 de 10.0, la máxima puntuación. Zerologon fue parcheado por Microsoft en la ronda de actualizaciones del martes de parches de agosto. Esta revelación sigue a una vulnerabilidad anterior relacionada con Netlogon, CVE-2019-1424, que Secura detalló a finales del año pasado.

Análisis

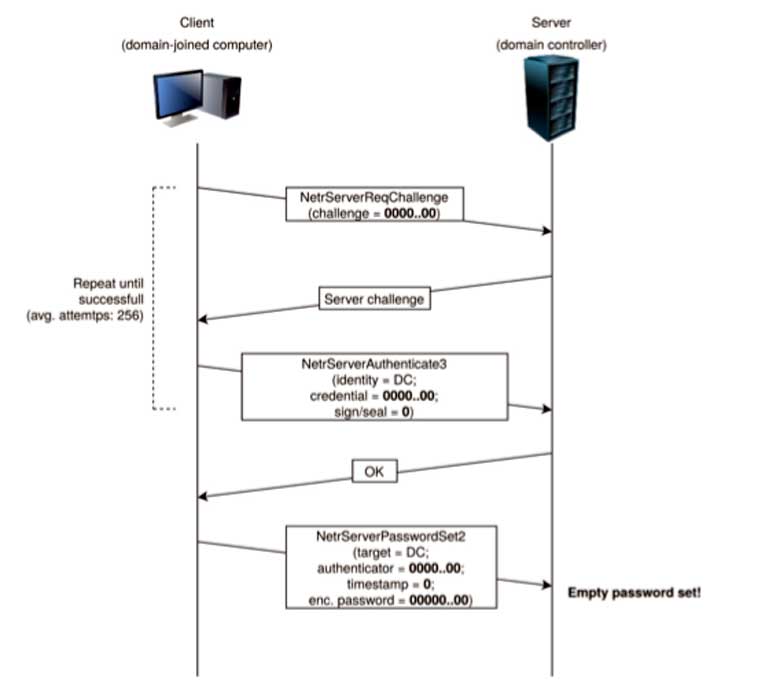

CVE-2020-1472 es una vulnerabilidad de escalada de privilegios debido al uso inseguro de la encriptación AES-CFB8 para las sesiones de Netlogon. El estándar AES-CFB8 requiere que cada byte de texto plano, como una contraseña, debe tener un vector de inicialización aleatorio (IV) para que las contraseñas no puedan ser adivinadas. La función ComputeNetlogonCredential en Netlogon establece el IV a un fijo de 16 bits, lo que significa que un atacante podría controlar el texto descifrado. Un atacante puede explotar este defecto para hacerse pasar por la identidad de cualquier máquina de una red cuando intenta autenticarse ante el Controlador de Dominio (DC). Entonces es posible realizar más ataques, incluyendo la toma completa de un dominio de Windows. El artículo técnico de Secura también señala que un atacante podría simplemente ejecutar el script «secretsdump» de Impacket para obtener una lista de hashes de usuarios de un DC objetivo.

Para explotar esta vulnerabilidad, el atacante tendría que lanzar el ataque desde una máquina en la misma red de área local (LAN) que su objetivo. Un cliente vulnerable o un DC expuesto a Internet no es explotable por sí mismo. El ataque requiere que el inicio de sesión simulado funcione como un intento de inicio de sesión de dominio normal. El Directorio Activo (AD) necesitaría reconocer al cliente que se conecta como si estuviera dentro de su topología lógica, lo que las direcciones externas no tendrían.

Fuente de la imagen: Documento técnico de Secura CVE-2020-1472

Solución

Aplicando la actualización del martes de agosto del parche de Microsoft, se arreglará la vulnerabilidad reforzando la llamada de procedimiento remoto (RPC) en el protocolo de Netlogon para todos los dispositivos de Windows. Tenable recomienda encarecidamente a los usuarios y administradores que apliquen este parche lo antes posible.

Social Links: